Bad Rabbit zararlı yazılımına bir bakış!!

Zararlı yazılımı ilk olarak görüntülediğimizde Flash Player güncellemesi veya yüklemesi yapan bir yürütülebilir(exe) dosya olarak karşımıza çıkıyor. Dosyayı Process Explorer üzerinden takip ettiğimizde C:\Windows dizini üzerinde belirgin oluyor ve daha sonra da diğer dizinlere dağıtılmaya başlanıyo

Uzun bir zamandan sonra yine malware analiziyle karşınızdayım. Açıkcası diğer analizlerimin aksine daha çok davranışsal analiz üzerinde duracağım diyebilirim.

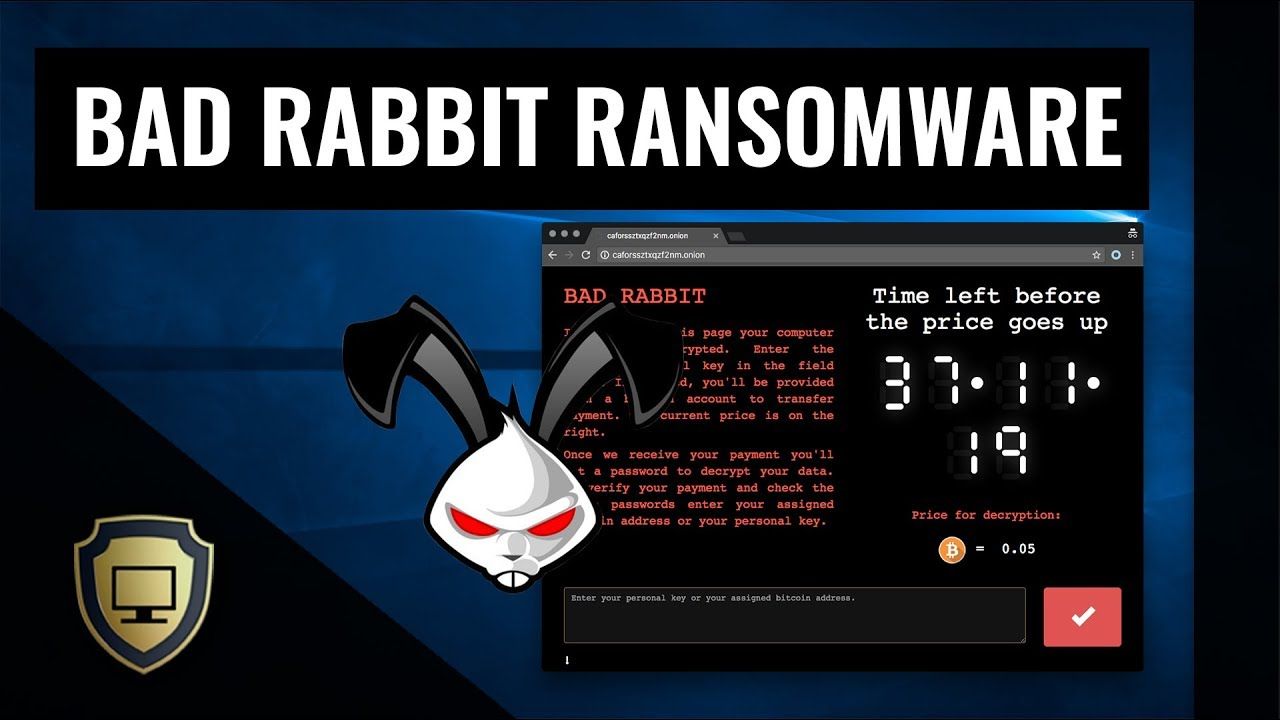

Hatırlayacağınız geçmiş analizlerimin birinde GoldenEye adında bir zararlı yazılımı konu edinmiştim. Badrabbit adındaki bu zararlı da bir nevi Petya, GoldenEye vb ailesine ait denilebilir ve bir nevi bunların bir üst versiyonu olarak adlandırırsam, yanılmamış olurum.

Geçtiğimiz sene Haziran aylarında özellikle Ukrayna’ya yönelik olarak Petya.A/NotPetya adında bir zararlı yazılım kullanılarak büyük çapta siber saldırılar yapılmıştı. Ukrayna’nın yanı sıra Polonya, Rusya, Türkiye, Bulgaristan’da etkilenen ülkeler arasında yer almıştı.

Pek çok araştırmacı Bad rabbit’in de Notpetya‘yı yazan kişiler tarafından oluşturulduğunu belirtmişti. Bu zararlıda NotPetya’dan farklı olarak EternalBlue exploiti kullanılmamış ve Notpetya’ya göre daha hızlı bir şekilde yayılmaya alanına sahipmiş.

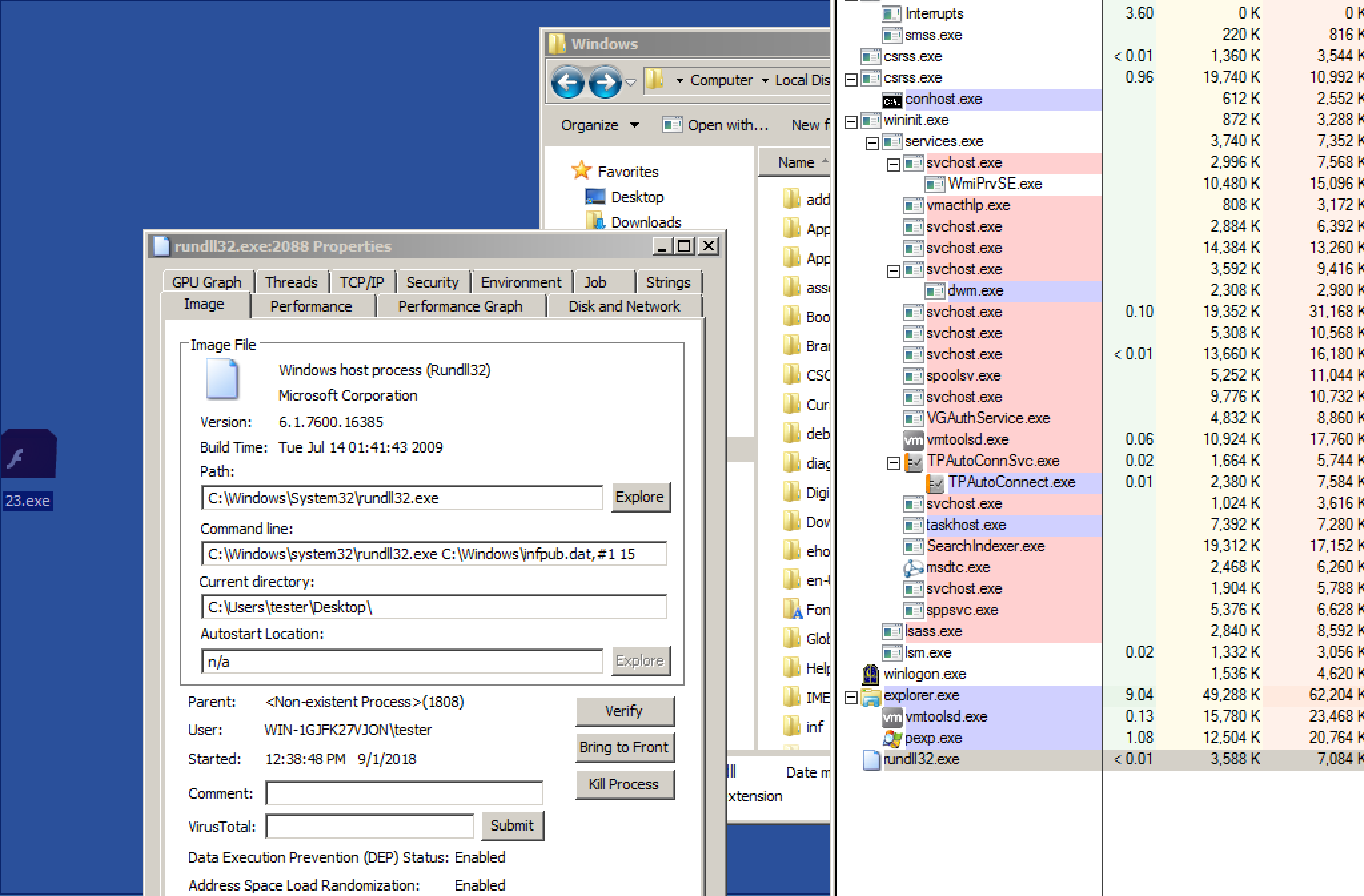

Zararlı yazılımı ilk olarak görüntülediğimizde Flash Player güncellemesi veya yüklemesi yapan bir yürütülebilir(exe) dosya olarak karşımıza çıkıyor. Dosyayı Process Explorer üzerinden takip ettiğimizde C:\Windows dizini üzerinde belirgin oluyor ve daha sonra da diğer dizinlere dağıtılmaya başlanıyor.

Rundll32.exe dosyasının çağrıldığını görüyoruz:

C:\\\\Windows\\\\system32\\\\rundll32.exe C:\\\\Windows\\\\infpub.dat

Normalde dosyanın TCP/IP hareketlerine de bakılabilir fakat sanal makinemde tüm networku disable bir konuma getirdim. Bu yüzden herhangi birşey görülemiyor.

Sanal makinemde dosyayı izlerken zararlı yazılımdan dolayı tekrardan Windows kapanıp-açıldı. Açıkcası diğer incelediğim zararlılara nazaran yeniden başlatmak için daha dazla bekletiyor diyebilirim. Bu zaralıyla ilgili daha önce incelediğim teknik analizlerde, zararlı yazılımın Task Scheduler’da bilgisayarı kapatmak için bir otomatik bir task hazırladığını okudum. Fakat sanal makinada Task Scheduler kısmına baktığımda herhangi bir bir task göremediğimi belirtmek istiyorum. Yinede zararlı aktif olduktan sonra 15dakika içerisinde yeniden başlatma meydana geliyor.

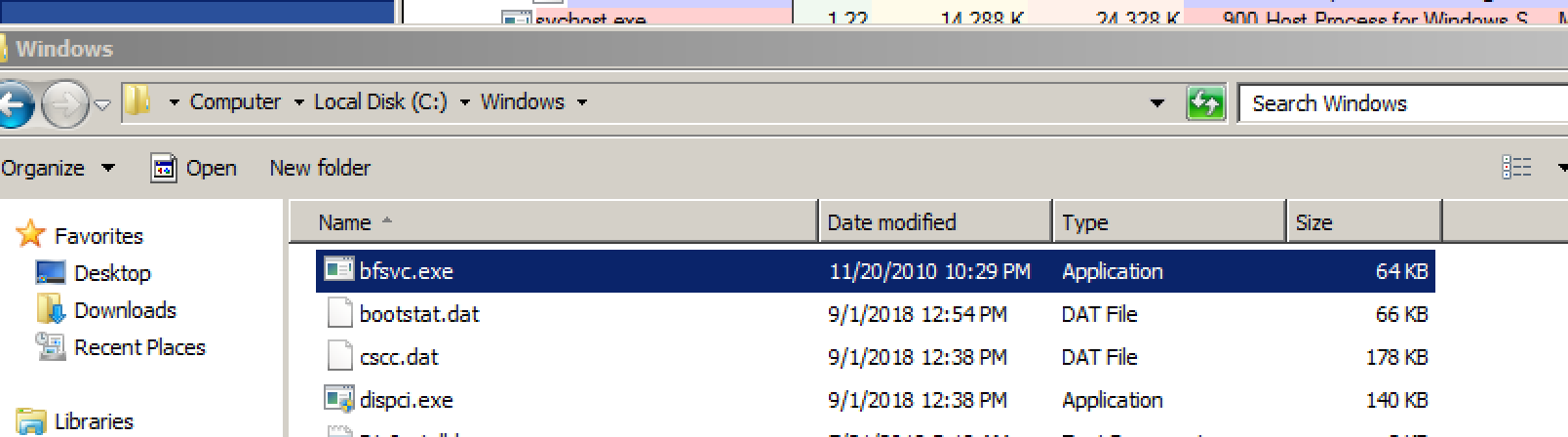

Zararlı, yayılma işlemlerine başladığında C:\Windows dizininde 3 yeni dosya oluşturduğunu fark ettim.

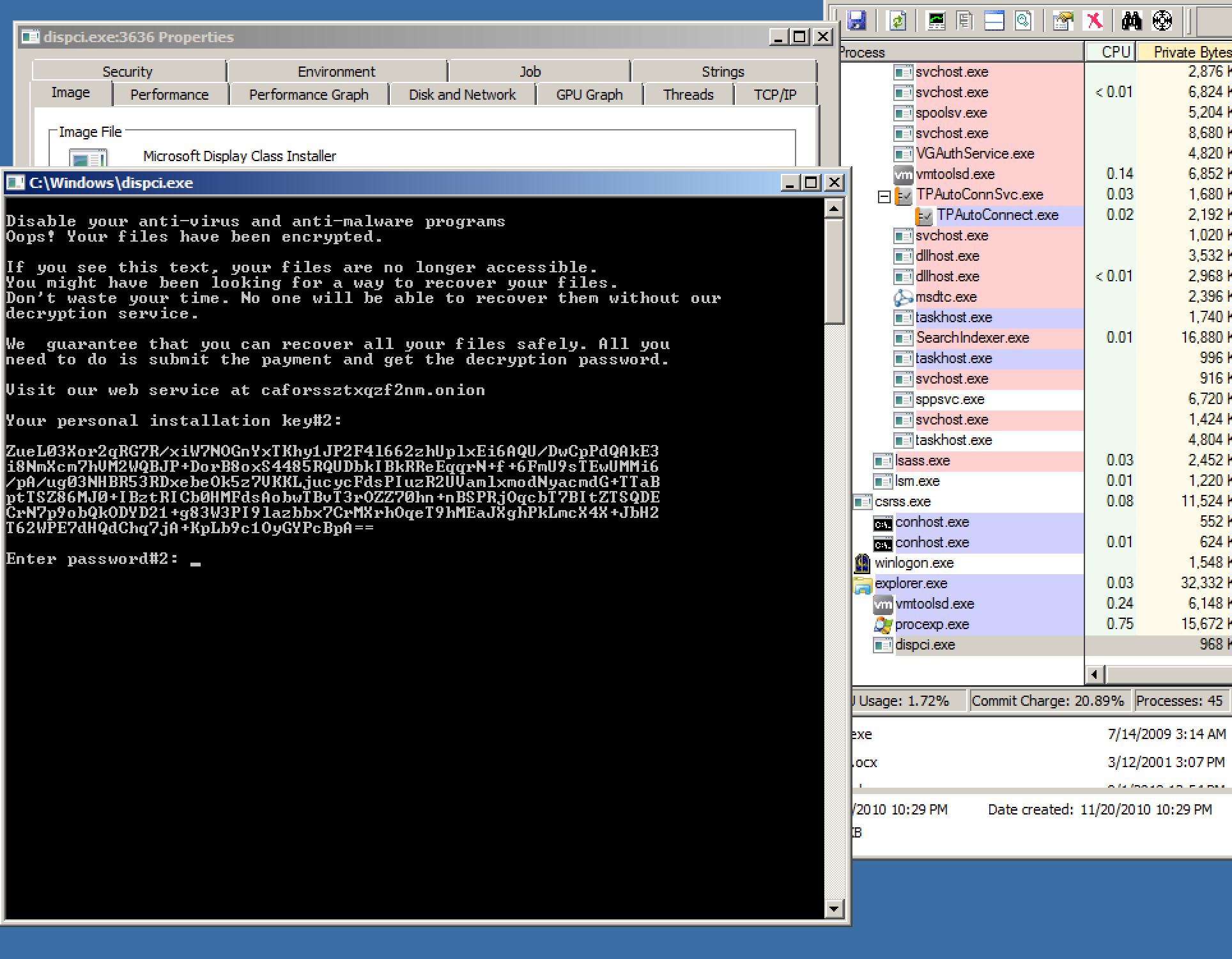

Normalde, makinenizin internet ağının açık olduğunu düşünürsek eğer Dispci.exe dosyası otomatik olarak başlatılacak ve her zamanki şifrelendi mesajını göreceksiniz.

Yine internet ağımızın açık olduğunu düşünürsek, bir önceki versiyonlarında olduğu gibi ilgili websitesine yönlendirilip, kurbandan para ödemesi için bazı yönergeler çıkaracak.

Zararlının Oluşturduğu Dosyalar ve Yaptıkları

1-) İnfpub.Dat Dosyası

D_osya adı: infpub.dat._ Dosya tipi: DLL Hash: MD5 - 1d724f95c61f1055f0d02c2154bbccd3 SHA1 - 79116fe99f2b421c52ef64097f0f39b815b20907 Rundll32.exe dosyası başladıktan sonra ilk olarak yüklediği dosya infbup.dat oluyor. Bu yürütülebilir bir dosyadır ve kötü amaçlı eylemler içeriyor.

C:\\\\Windows\\\\system32\\\\rundll32.exe C:\\\\Windows\\\\infpub.dat, # 1 15"

Yukarıdaki satırda yer alan # 1 bölümü ise zararlı bulaştıktan 15 dakika sonra bilgisayarın kendisini reboot etme zamanıyla ilgilidir.

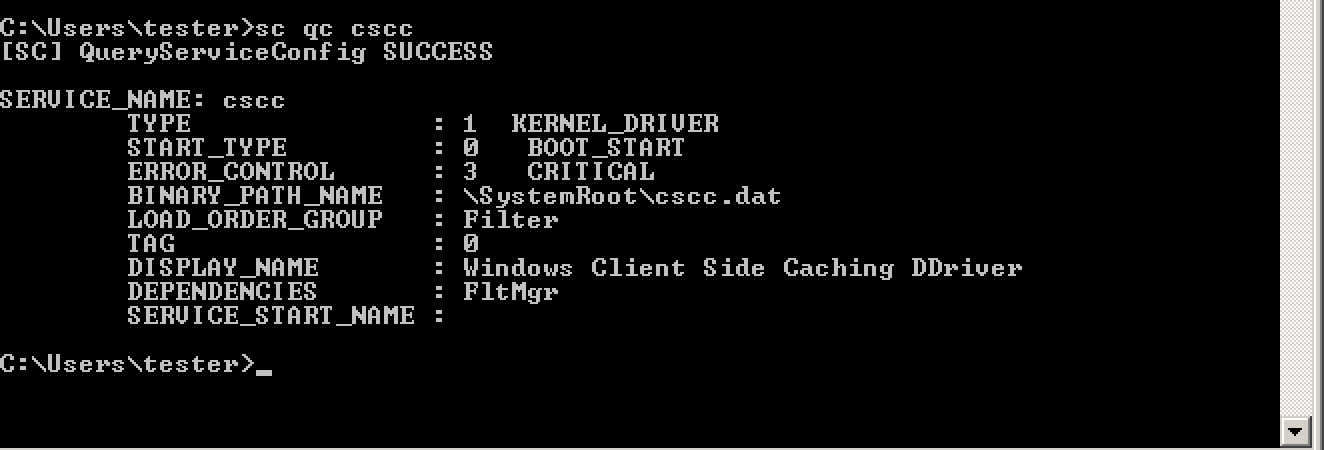

2-) Cscc.Dat Dosyası

Dosya adı: cscc.dat. Dosya tipi: DLL Hash: MD5 - edb72f4a46c39452d1a5414f7d26454a SHA1 - 08f94684e83a27f2414f439975b7f8a6d61fc056

Zaralının Windows dizinine oluşturduğu dosyalardan ikincisidir. Bu dosya, zararlının dosya şifreleme için kullandığı bölümü içerir. Şunu belirtmekte fayda var zararlı yazılım şifreleme yaparken herkese açık olan DiskCryptor kullanmaktadır.

Csscc.datdosyasına karşılık gelen bir hizmet yukarıdaki resimde yer alan bilgilerle oluşturulmaktadır.

3-) Dispci.exe Dosyası

Dosya adı: dispci.exe_ Dosya tipi: EXE Hash: MD5 -b14d8faf7f0cbcfad051cefe5f39645f SHA1 - afeee8b4acff87bc469a6f0364a81ae5d60a2add

Yukarıdaki dosyalardan sonra başka bir kaynak daha ilgili dizine bırakılır ve isim olarakta Dispci.exe olarak yer alır. Makinanın yeniden başlangıcında bu dosya için yeni bir task oluşturulur. Gerçekleşecek olan disk şifreleme iki ana dosya tarafından yapılır. Bunlardan birincisi dispci.exe yürütülebilir dosyası, cscc.dat dosyasına sorgu göndererek bu şifreleme işlemini gerçekleştirir.

Sonuç Olarak…

Bazı teknik donanım -yetersiz hard disk sorunu- yetersizliklerinden dolayı analizimin ilerleyen kısımlarını yazamadım ve yapamadığımı açıkça dile getirebilirim. Ama elimden geldiğince analizlerimde açık ve anlaşılır bir dil kullanmaya özen gösteriyorum. Umarım birileri için yararlı olmuştur. Tek tesellim :))

Referanslar

- https://blog.malwarebytes.com/threat-analysis/2017/10/badrabbit-closer-look-new-version-petyanotpetya/

- https://blog.talosintelligence.com/2017/10/bad-rabbit.html

- https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

- http://csecybsec.com/download/zlab/20171101_CSE_BadRabbit_Full_Report.pdf