Lab ortamım ve Kullandığım araçlar

Disassembler olarak birkaç farklı seçenek bulunuyor. Bunlardan ilki IDA Pro diyebilirim. Daha önceki seneler x86 desteği bulunuyordu fakat yanlış hatırlamıyorsam eğer 2017 yılı ortalarında bu desteği tamamiyle kaldırdılar. Açıkcası x64 sanal sürücü kullanmamın

Bu yazımda malware analizlerinde kurduğum lab ortamı ve kullandığım araçlara dair bilgi vermek olacaktır. Daha önce pek çok şey denedim fakat en son haliyle en azından benim açımdan daha ideal tabi ki eldeki imkanlar ile diyebilirim. İkinci olarak yazımdaki belirteceğim araçlar denediğim veya halen kullanmakta olduklarımla ilgili olacaktır.

İlk olarak kişisel bilgisayarım Macbook Pro ve versiyon olarak High Sierra kulanıyorum. Lab ortamım olarak VMWare Fusion ve VirtualBox olmak üzere iki ayrı yazılım kullanıyorum.

VMWare Fusion - https://www.vmware.com/

VirtualBox - https://www.virtualbox.org/

Neden iki yazılım kullanıyorum sorusuna gelirsek eğer yeterli disk yerimin olmadığından dolayı diyebilirim. VMWare’i direkt olarak Mac Os üzerinden, VirtualBox’uda harici hard disk üzerinden çalıştırıyorum. VMWare üzerinde Windows7-x86, VirtualBox üzerinde ise Windows7-x64 çalışıyor.

DEBUGGERS

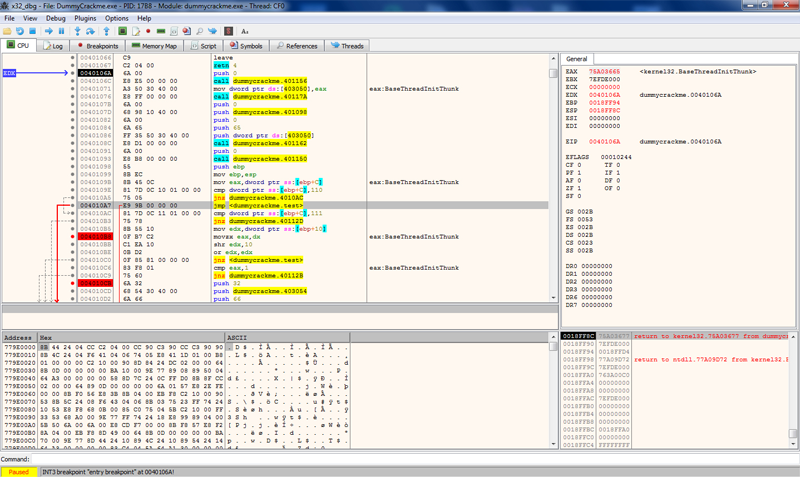

Analizlerime ilk başladığım zamanlarda debugger olarak OllyDbg kullanıyordum. Şuan için ise daha çok ImmunityDebugger kullanıyorum. Özellikle bu ikisi x86 bazlı diyebilirim. Bu aralar teknik analizlerde en fazla tercih edilen x64/32Dbg bulunuyor fakat hala bununla ilgili pratik yapıp, daha iyi öğrenmeye çalışıyorum diyebilirim. Diğer ikisinden farklı olarak bu x64’ü destekliyor.

Bunlara ek olarak WinDbg’ı unutmak olmaz diye düşünüyorum. Gerçeği söylemek gerekirse :) arayüzden dolayı olsa gerek çok cekici gelmiyor. Fakat Kernel Exploitation ile ilgili çalışmalarımda veya bununla ilgili çalışıyorsanız önceliğiniz bu olacaktır.

*OllyDbg – http://www.ollydbg.de/

ImmunityDbg – https://www.immunityinc.com/products/debugger/

x64/32Dbg – https://x64dbg.com/

WinDbg – https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/debugger-download-tools

DISASSEMBLERS

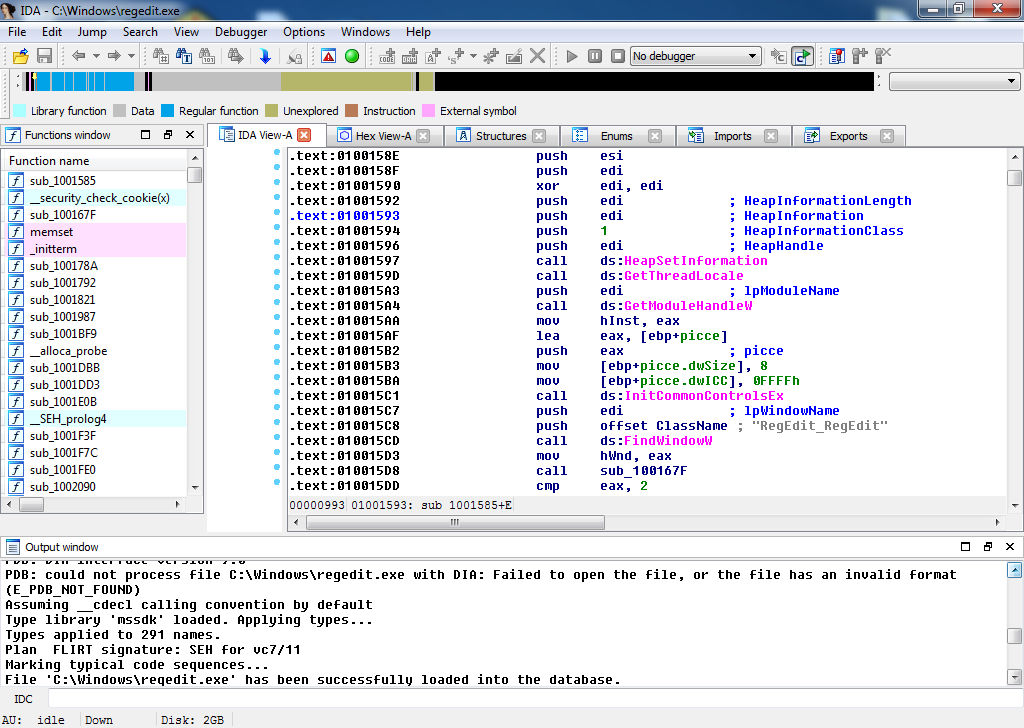

Disassembler olarak birkaç farklı seçenek bulunuyor. Bunlardan ilki IDA Pro diyebilirim. Daha önceki seneler x86 desteği bulunuyordu fakat yanlış hatırlamıyorsam eğer 2017 yılı ortalarında bu desteği tamamiyle kaldırdılar. Açıkcası x64 sanal sürücü kullanmamın temel sebeplerinden biri diyebilirim.

İkinci olarak şahsen denediğim ikinci yazılım Radare2 oldu. Grafik modunu kurmaya çalıştım özellikle fakat sonuc çıkmadı :) Anladım ki daha fazla bu araçla ilgili pratik yapmam gerekiyor. Çünkü zamanın ne getireceği belli olmaz :) öğrenmete fayda var. Belki ilerleyen zamanlarda bununla ilgili bir yazı yazabilirim. Bu yazı da hem kendim hem de başkaları açısından bilgilendirici olabilir.

Üçüncü olarak sadece yükleyip, incelediğim diğer bir araç Hopper oldu. Açıkcası çok güzel bir arayüz tasarlamışlar diyebilirim. İlk çıktığı zamanlarda sadece Mac OSX versiyonu bulunuyordu. Son kontrol ettiğimde Linux versiyonlarının da olduğunu fark ettim. Bunlara ek olarak piyasada olup ta denemediğim diğer araçlarda bulunuyor. Bu yüzden yazma gereksinimi duymuyorum.

IDA Pro – https://www.hex-rays.com/products/ida/

Radare2 – http://beta.rada.re/en/latest/

Hopper – https://www.hopperapp.com/

DECOMPILERS

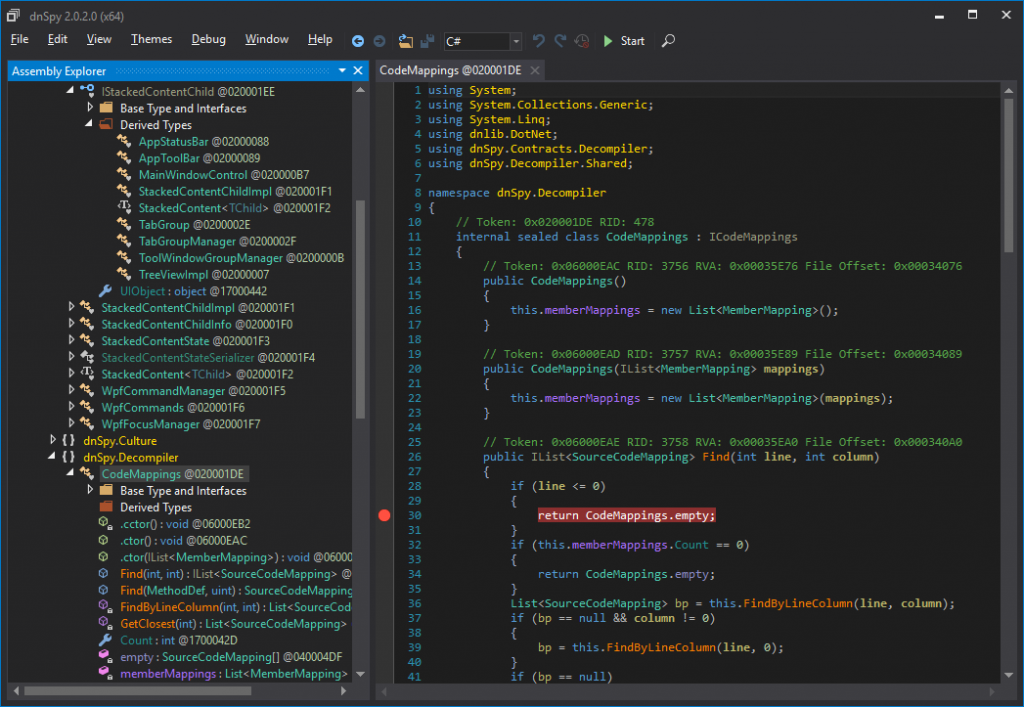

Decompilers olarak şuana kadar .Net ve VisualBasic için yapılmış araçlardan yararlandım. Bunlardan .Net olanı açıkcası bir konuda sıkıntılı en azından benim açımdan. .Net ile yazılmış zararlıları incelerken daha çok dDnSpy kullanıyorum fakat bunu çalıştırabilmem için Visual Studio’nun yüklenmiş olması gerekiyor.

Neden sıkıntılı olduğuna gelirsek ana sebep yeterli yerim yok :)) DnSpy ile birlikte Deobfuscator ve unpacker olarak de4dot kullanıyorum.

DnSpy – https://github.com/0xd4d/dnSpy/releases

V8Decompiler – https://www.vb-decompiler.org/download.htm

de4dot – https://github.com/0xd4d/de4dot

.NET Reflector – https://www.red-gate.com/products/dotnet-development/reflector/

DİĞER ARAÇLAR

Yukarıda bahsettiğim araçlar temel olarak kullandığım araçlardı. Aşağıda belirteceğim araçlar ise özellikle x86 bazlı sanal sürücü de kullandığım veya daha önce kullanmış olduklarımdan meydana gelecek. Çünkü pek çok kullanışlı aracın halen x64 desteği bulunmuyor.

1 - PE Bear - Polonyalı bir siber güvenlik araştırmacısı tarafından yazılmış bir araçtır. Analizlerini severek takip ettiğim kişilerden biridir diyebilirim. PE dosyaları için geri çevirme aracı olarak tanımlayabilirim. Hatalı veya zararlı olarak biçimlendirilmiş olan PE dosyalarını, ilk bakışta anlamamıza yardımcı olabilen faydalı bir araçtır. Bu aracın hem x86 hem de x64 desteği bulunuyor.

2 - Process Explorer - Ücretsiz bir görev yöneticisi ve sistem monitörüdür. Özellikle zararlı yazılımları çalıştırdığımızda, nasıl hareket ve dağılma gösterdiğini gösterme adına faydalı bir araçtır. Bu aracın hem x86 hem de x64 desteği bulunuyor.

3 - HxD - Pek çok kişi tarafından tercih edilen bir HEX editörüdür. Kullanımı kolay bir arayüze sahiptir.

4 - XVI32 - Açıkcası benim en çok tercih ettiğim HEX editörüdür. Fakat sadece x86 desteği bulunuyor.

5 - PE Studio - Özellikle zararlı yazılımları denemeden önce zararlı dosya yapısı hakkında bilgiler edinebileceğimiz faydalı bir araç.

6 - PEiD - PE dosyaları için en çok kullanılan paketleyicileri, şifreleyicileri ve derleyicileri algılar. Şuan için bu araç için bir geliştirme yapılmıyor. Fakat farklı kaynaklardan bulabilirsiniz.

Şuan için kullandığım araçlara dair bilgiler bu şekildedir. Bazı zamanlar daha farklı araçlarda kullanıyorum. Aklıma geldikçe yukarıdaki sıralamaya eklemeye çalışacağım.